מומחי אבטחת מידע ולוחמת סייבר מתייחסים להנדסה החברתית ככלי מסוכן בידיו של ההאקר. הנדסה חברתית הוא מונח שהחל את דרכו בתחום האבטחה ומשם קיבל את צורתו בתוך פשיעות הסייבר הממוחשבות. הנדסה חברתית משמעה שהפורץ משיג את המידע המבוקש על ידי מניפולציות וניצול פסיכולוגי של המשתמש. האקרים רבים נעזרים בשיטה זו כנשק עיקרי ומשתמשים בה לא מעט, ביניהם קווין מיטניק וכריס ניקרסון. ניקרסון החל את דרכו כהאקר שעבר לתחום אבטחת המידע והצליח להתקדם שם מהר מאוד בזכות הידע שלו וההבנה הגדולה שלו בהנדסה החברתית. בין היתר ניקרסון מעביר הרצאות בכנסי סייבר בכל העולם (בניהם כנס הסייבר הבינלאומי שהתרחש בתל אביב ביוני) ואף הרצה ב-TED.

בחיים האמתיים לא יהיה יעיל לגשת לאדם סתם כך ולבקש ממנו לתת לך את חפצי הערך שלו, פשעי הנדסה חברתית הם הטכניקות בהם משתמש הפורץ או גנב המידע כדי לגרום לאותו האדם להפקיד את חפציו ברצון. דוגמה נפוצה לאמצעי שבו משתמש הפורץ היא הטעיה של מראית-העין, הידועה בכינויה Phishing. צורת פריצה זו היא על ידי אי-מיילים שמחקים במראיתם אתרים גדולים פופולריים, בעיקר אתרי קניות, ובך מושכים את המשתמש התמים להיכנס לקישור זדוני או להזין את נתוניו ואף לשלם- משמע, לתת את פרטי האשראי שלו במלואם.

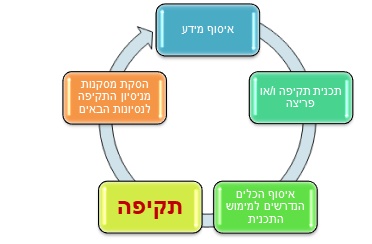

מודל הפעולה המוכר ביותר בפשעי סייבר של הנדסה חברתית הוא:

- איסוף המידע הוא השלב בו צריך ללמוד כמה שיותר על המשתמש וניתן לבצע זאת במספר דרכים שונות, בין אם מפרסומים, איסוף מידע מאתרים שונים ועד שיחה ישירה עם המשתמש.

- אחרי איסוף המידע ההאקר מעבד אותו ומגבש ממנו תכנית כיצד לבצע את הפריצה ובאיזו שיטת תקיפה להשתמש.

- אחרי שיש תכנית צריך כמובן לוודא שיש את כל הכלים לבצעה- אם זה בכתיבת קוד או תוכנה, עיצוב אתר זהה לאתר מפורסם וכו'.

- תקיפה, אשר זו מכוונת לנקודות התורפה בתהליך השימוש ו/או המערכת אליה מכוונת המתקפה.

- הסקת מסקנות- אם התקיפה נכשלה ההאקר צריך לעשות חשיבה מחודשת- איפה היה המחסום ומשם לחתור לאיסוף המידע וגיבוש התכנית המחודשת כיצד לעקוף מחסום זה.

כפי שניתן לראות, המודל בנוי בצורה מעגלית כך שהרפטטיביות היא חלק מדרך הפעולה. פורץ מסוג זה צריך סבלנות של ברזל לאיסוף מידע, רכישת הכלים הנדרשים והביצוע החוזר שלעיתים נדרש ממנו. ניקרסון מתייחס לכישלון תקיפה לא ככישלון של ההאקר המעיד על חוסר יכולותיו, אלא כאפיק למידה שדרכו ניתן לבצע את הפריצה המוצלחת הסופית. השינוי בגישה, לפי ניקרסון, היא על ידי חיפוש אקטיבי של הטעויות והכישלונות וכיצד ללמוד מהם. פורץ מסוג זה לא נרתע מהקושי, מהקדמה והיכולות של לוחמת הסייבר המציגות מערכת שלמראית עין לא ניתן לפרוץ אליה, אך שום דבר אינו מושלם. בעזרת סבלנות והיכולת ללמוד מטעויות ולחשוב בצורה יצירתית ניתן למצוא את נקודות התורפה בכל מערכת, ואת זה כמובן ניתן ללמוד במסגרת קורס סייבר במכללת iNT.

אז מה ניתן לעשות בכל זאת? בעבור המשתמש הפרטי הדרך היא להגביר את המודעות והערנות מפני אופציות הרמאות הללו. מבחינה של חברות ומאבטחי מידע המודעות וההכרה בסוג פריצות אלו ובסכנות שבהן היא הצעד הראשון. חברות רבות מנסות להגביר את מודעות המשתמשים וליצור עוד דרכי זיהוי, הגנה ושליטה למשתמשים, אך השיטות ממשיכות להשתכלל ופריצות אלו נעשות בצורות יותר ויותר מתוחכמות. עקב אכילס בה משתמשים הפורצים היא הנטייה של אנשים לתת אמון יחסית במהירות ובקלות, לכן הפצת המודעות לפשעים מסוג אלה ולכל השיטות המוכרות שבהן ניתן לפרוץ ולזהות חיקוי או רמייה היא הדרך שנמצאה עד כה היעילה ביותר. מאבטח המידע צריך להבין מי מסומן כמטרה, כיצד הפריצה תתבצע ואיך אפשר להקנות יותר שליטה למשתמש בתוך המערכת ואמצעי האבטחה שלה.